Active Directory Helpt u bij het beheren en beveiligen van netwerkbronnen door informatie over gebruikers, computers en machtigingen op te slaan. We kunnen S scheuren Bitlocker herstelsleutels centraal. In dit bericht gaan we leren hoe je kunt Bewaar Bitlocker Recovery -toetsen in Active Directory.

Bewaar Bitlocker Recovery -toetsen in Active Directory

Door Group Policy (GPO) te configureren, kunnen we automatisch hersteltoetsen opslaan voor Bitlocker-compatibele computers. Als u een beheerder bent of iemand met toestemming om toegang te krijgen tot de advertentie, kunt u deze ophalen om gecodeerde schijven te ontgrendelen als een gebruiker zijn wachtwoord vergeet.

Als u Bitlocker -herstelsleutels in Active Directory wilt opslaan, volgt u de onderstaande stappen.

rempl

- GPO configureren om Bitlocker -herstelinformatie op te slaan in Active Directory Domain Services

- Schakel bitlocker in

- Geef toestemming om de bitlocker te bekijken

- Bekijk de Bitlocker -herstelsleutel

Laten we ze in detail bespreken.

1] GPO configureren om Bitlocker -herstelinformatie op te slaan in Active Directory Domain Services

Zoals eerder vermeld, moeten we het groepsbeleid configureren om de Bitlocker -herstelinformatie op te slaan in de Active Directory -service. Om dit te doen, moet u de onderstaande stappen volgen.

- Lanceer allereerst de Groepsbeleidsmanagementconsole op het systeem.

- Vervolgens kunt u een nieuwe GPO maken door te navigeren Op uw domein klikken met de rechtermuisknop op groepsbeleidsobjecten, het selecteren van nieuwe, het benoemen van de GPO en het klikken op OK, of u kunt een bestaande GPO bewerken; Zorg ervoor dat het is gekoppeld aan de OU.

- Onder de GPO, ga naar Computerconfiguratie/beleid/beheerderssjablonen/Windows -componenten/bitlocker -drive -codering.

- Zoeken naar Betlocker herstelinformatie opslaan in Active Directory Domain Services, Dubbelklik erop en selecteer Ingeschakeld.

- Vink de Vereist Bitlocker -back -up om AD DS te advertentie En van de vervolgkeuzelijst die zegt Selecteer BitLocker Recovery -informatie om op te slaan, uitkiezen Herstelwachtwoorden en belangrijke pakketten; klikken Aanmelden> Ok.

- Nu moet u naar een van de volgende mappen van de BitLocker Drive -codering.

- Besturingssysteemaandrijvingen : Beheert het beleid voor schijven waar het besturingssysteem is geïnstalleerd, zoals het beperken van de toegang of het coderen van gegevens.

- Vaste gegevensaandrijvingen: Controleert instellingen voor interne niet-OS-schijven, zoals het inschakelen van Bitlocker-codering of toegangsbeperkingen.

- Verwijderbare gegevensaandrijvingen: Past regels toe voor externe apparaten, zoals USB -schijven, om codering of bloktoegang af te dwingen.

- Ga dan naar Kies hoe BitLocker-beschermde systeemaandrijvingen kunnen worden hersteld, Stel het in op ingeschakeld en vink Schakel BitLocker niet in totdat herstelinformatie wordt opgeslagen in AD DS voor besturingssysteemaandrijvingen (Het hangt af van welke GPO -drive u hebt geselecteerd).

- Klik ten slotte op Aanmelden> Ok.

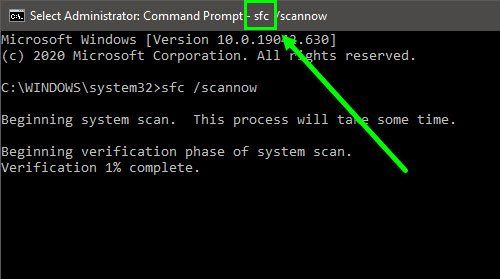

Nadat u de wijzigingen in de GPO hebt aangebracht, moet u de volgende opdracht uitvoeren om deze bij te werken.

2AE5F8D03647DF48BC0792C97E88722D24C6DOm te controleren of het beleid wordt bijgewerkt, kunt u uitvoeren GPRESULT /R.

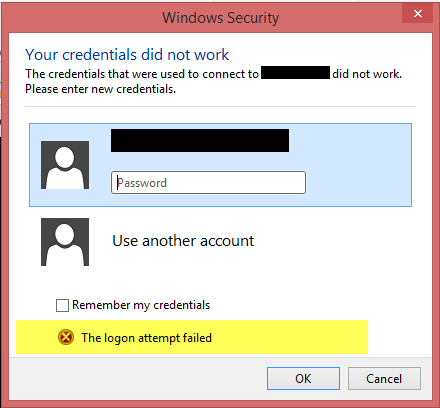

microsoft accountbeveiliging

2] Bitlocker inschakelen

Nu moeten we de Bitlocker -bescherming inschakelen op het besturingssysteem van onze klant. In File Explorer, Klik met de rechtermuisknop op de schijf die u wilt beschermen met BitLocker en selecteer Zet Bitlocker aan .

U kunt ook de opdracht uitvoeren Enable -bitlocker -MountPoint C: -UseSpaceonly -Skiphardwaretest -recoverypasswordprotector (Vervang C door de vereiste aandrijving)

In het geval dat de drive in kwestie Bitlocker had ingeschakeld voordat de GPO wijzigingen aanbrengt, moeten we de herstelsleutel handmatig naar AD verzenden. Voer de volgende opdrachten uit om hetzelfde te doen.

1A01171565B2170524A0D8A007E8B29F9417F2E48DF817F7ECF6E2DDDC82E3F34B4A4E4E4e43855337A73] Geef toestemming om de bitlocker te bekijken

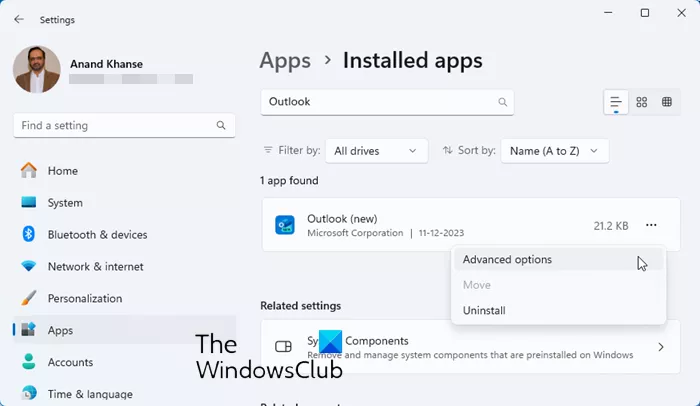

Als beheerder hebt u het voorrecht om de Bitlocker -herstelsleutel te bekijken, maar als u dat niet bent, kunt u dat niet. Als u wilt dat anderen de sleutel bekijken, volgt u de hieronder genoemde stappen om hen de machtigingen te geven.

- Klik met de rechtermuisknop op de AD-organisatie-eenheid in kwestie en klik op Delegeerbesturing.

- Klikken op Toevoegen en voeg de groep toe waaraan u de toestemming wilt geven.

- Klikken op Maak een aangepaste taak om te delegeren> Volgende.

- U moet nu controleren Alleen de volgende objecten in de map Optie, tik MSFVE-herstelinformatieobjecten, en klik op volgende.

- Tikken Algemeen, gelezen, En Lees alle eigenschappen en klik op Volgende.

Nu kunnen alle gebruikers van deze groep het Bitlocker -wachtwoord bekijken.

4] Bekijk de Bitlocker -herstelsleutel

Nu we de Bitlocker -herstelsleutel hebben ingeschakeld en naar de advertentie hebben gestuurd, kunnen we doorgaan en deze bekijken. Daarvoor moet u de volgende opdracht uitvoeren om de BitLocker -managementtools te installeren.

Install-WindowsFeature RSAT-Feature-Tools-BitLocker-BdeAducExtNu open Active Directory -gebruikers en computers , ga naar de eigenschappen van de computer waarop u de bitlocker -toets wilt controleren, ga naar het tabblad Bitlocker herstel en controleer de Herstelwachtwoord.

Dat is het!

Lezen: Wijzig BitLocker -coderingsmethode en cijfersterkte

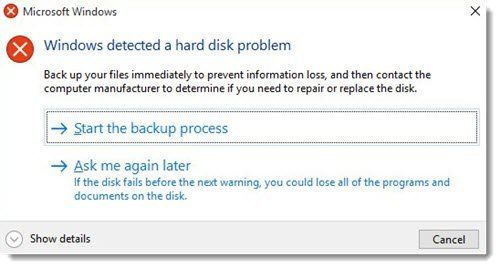

Waar moet ik mijn Bitlocker -herstelsleutel opslaan?

U moet uw BitLocker Recovery -sleutel veilig opslaan om toegang te garanderen indien nodig. U kunt het opslaan in uw Microsoft -account, afdrukken, op een veilige plek houden of op een externe schijf of USB bewaren. De beste plaats om het op te slaan is echter in de Active Directory, u kunt de eerder genoemde stappen volgen om hetzelfde te doen.

windows 10 groepsbeleidsinstellingen spreadsheet

Lezen: Het gebruik van bitlocker in- of uitschakelen op verwijderbare gegevensaandrijvingen

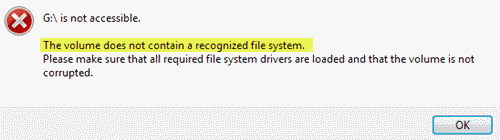

Waar is de BitLocker Recovery Key ID in Azure AD?

De Bitlocker -herstelsleutel -ID in Azure AD is te vinden in het Azure Active Directory Admin Center. Navigeer naar apparaten> Bitlocker -toetsen en zoek met de herstelsleutel -ID die op het herstelscherm wordt weergegeven. Indien opgeslagen in Azure -advertentie, ziet u de apparaatnaam, sleutel -ID en herstelsleutel.

Lees ook: Configureer bitlocker hardware-gebaseerde codering voor vaste gegevensaandrijving.